# 参考资料:

浅谈威胁狩猎(Threat Hunting) - FreeBuf网络安全行业门户

# 威胁狩猎

威胁狩猎是一种主动的安全策略,它不依赖于自动化工具的警报或事件通知,而是依靠安全分析师的专业知识和直觉。威胁狩猎的目的是主动搜索、识别并消除网络中尚未被自动化系统发现的潜在威胁。这通常涉及以下几个方面:

- 主动性:分析师主动寻找网络中未知的、异常的行为或标志。

- 深度分析:使用先进的查询、数据分析和情报收集手段深入探索数据。

- 专业知识依赖:依赖分析师的技能和经验进行复杂的威胁识别。

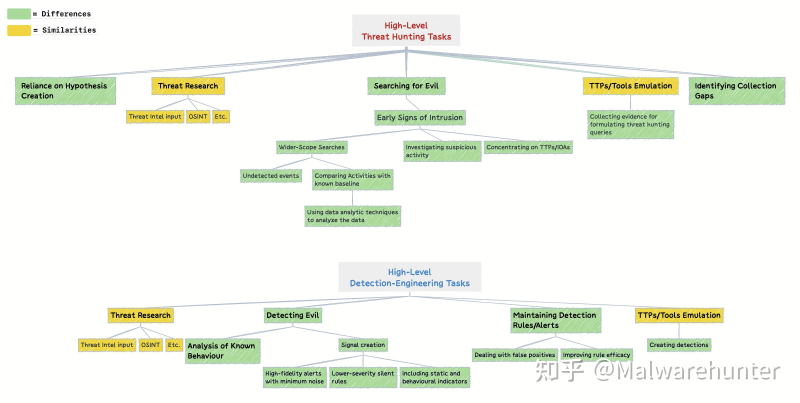

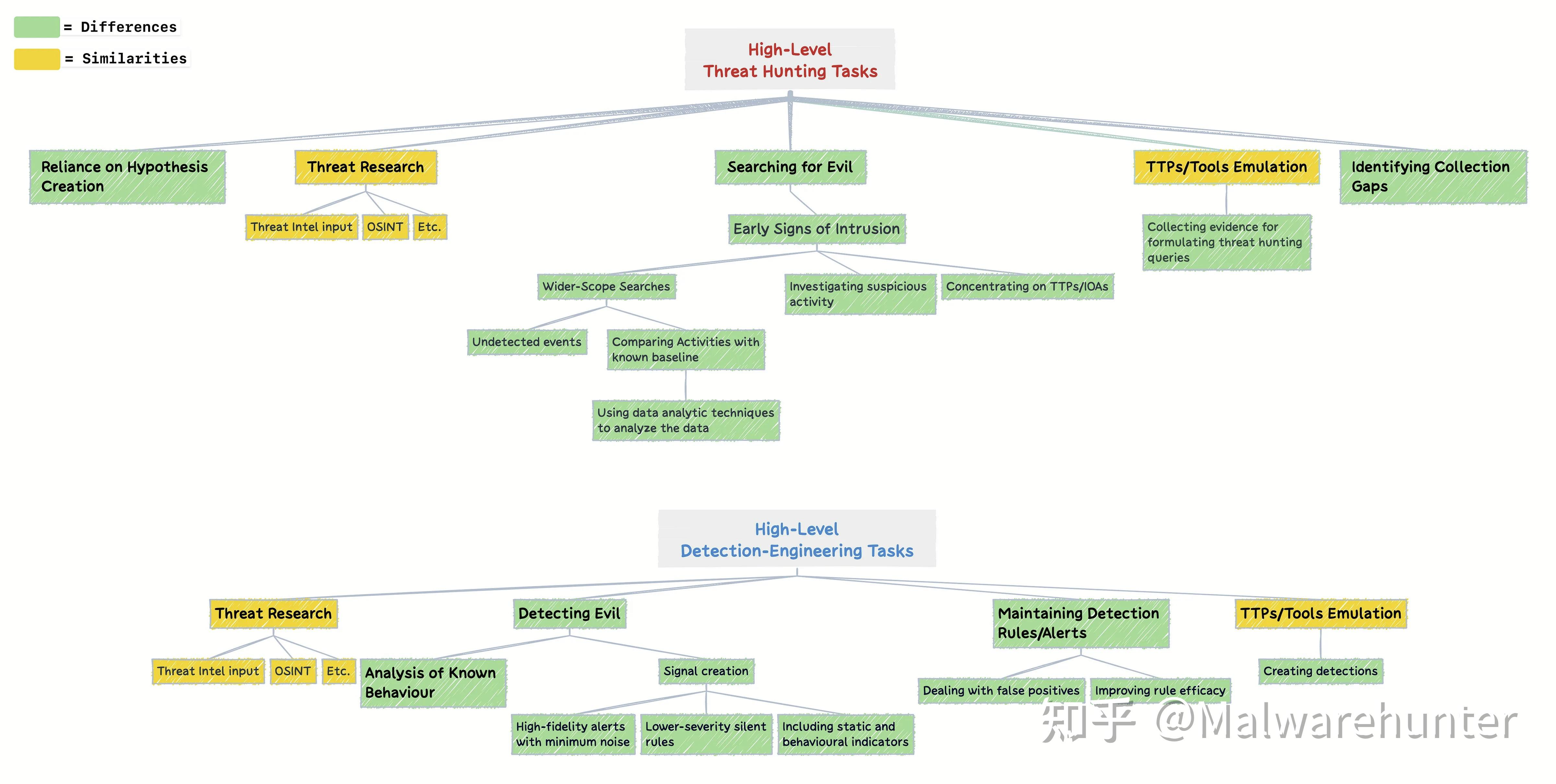

威胁狩猎是一种主动寻找传统安全系统可能忽略的对抗性活动证据的实践,它需要主动搜索网络或单个主机中的恶意行为和异常迹象。另一方面,检测工程是开发和维护检测方法的过程,以便在恶意活动已知后识别恶意活动。

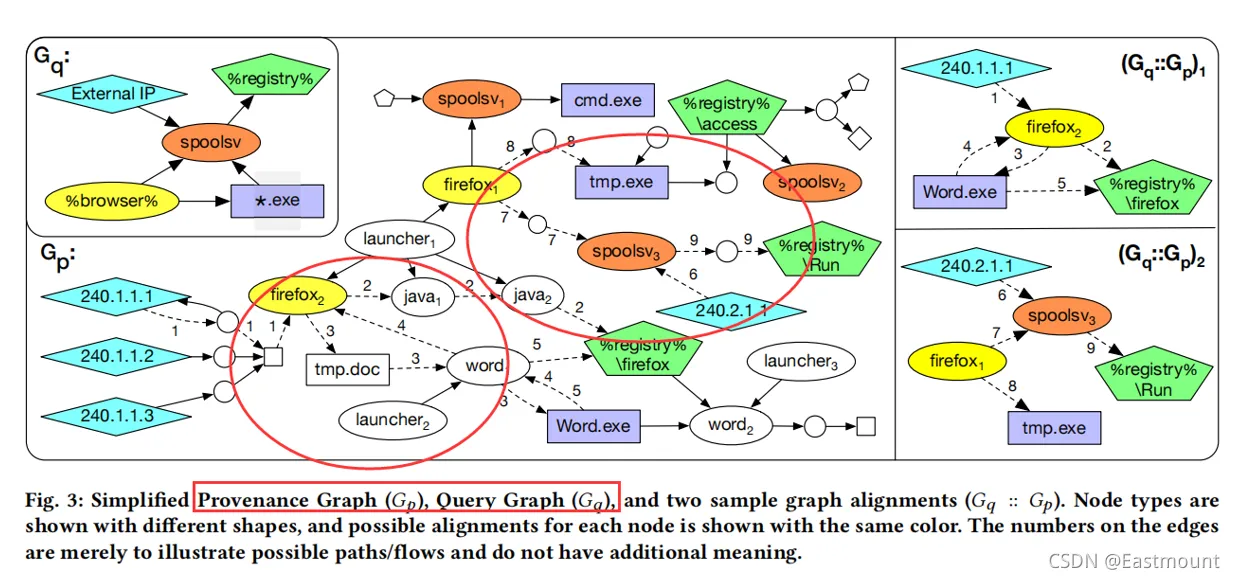

在溯源图中,一般通过图匹配\图对齐的方法进行威胁狩猎,常使用威胁情报构建查询图,使用查询图与溯源图进行对齐匹配,获知威胁,其基于威胁存在的假设。

对应的匹配过程如下图所示,Gq表示查询图,Gp表示溯源图。个人理解,DARPA TC数据会生成溯源图,然后和查询图匹配出来两个对应的结果子图,如最右边所示。从而更好地发现那部分子图是在实施APT攻击。

该方法还包括两种类型的对齐:node alignment和graph alignment。

# 威胁检测(Threat Detection)

威胁检测则是通过自动化工具来识别和响应已知威胁的行为。这通常依赖于设置好的规则、算法和已知的威胁特征(如签名)。威胁检测的特点包括:

- 被动性:主要依赖系统已经定义的规则和警报来识别威胁。

- 自动化程度高:使用各种自动化工具来监控、分析和报告可疑活动。

- 快速响应:一旦检测到已知威胁,系统可以迅速做出反应。

# 异同

- 目的:

- 威胁狩猎的目的是主动寻找已经渗透到网络中但尚未被检测到的威胁,通过深入的分析和调查,发现并移除潜在的安全威胁。

- 威胁检测的目的是监视网络流量、系统日志等数据源,以及时发现和警告关于可能的安全威胁事件。

- 方法:

- 威胁狩猎通常涉及人工分析、安全情报搜集、行为分析等技术手段,重点在于寻找和破解隐藏在系统中的威胁行为,通常需要专业的安全分析人员进行操作。

- 威胁检测则更多地依赖于自动化工具和技术,如入侵检测系统(IDS)、入侵预防系统(IPS)、安全信息和事件管理系统(SIEM)等,这些系统能够实时监视网络流量和日志,以识别可能的威胁行为。

- 时间点:

- 威胁狩猎是一种主动的、周期性的活动,通常由安全团队定期执行,以发现已经存在但尚未被发现的威胁,或者预防未来的攻击。

- 威胁检测是一种持续的、实时的活动,它需要不断监视和分析网络流量和日志,以便及时发现和应对可能的安全事件。

- 响应:

- 对于威胁狩猎,一旦发现潜在的安全威胁,安全团队会采取适当的措施来应对和清除威胁,通常包括修补漏洞、删除恶意文件、封锁攻击者等。

- 对于威胁检测,一旦检测到安全事件,系统通常会触发警报,通知安全团队进行进一步的调查和响应。

威胁狩猎(Threat Hunting)和威胁检测(Threat Detection)是网络安全领域中两种重要的概念,虽然它们都旨在发现和应对安全威胁,但各自的侧重点和方法有所不同。

- 目的相同:两者都旨在发现和应对网络安全威胁,减少潜在的损害。

- 方法不同:威胁狩猎更侧重于主动和手动的探索过程,而威胁检测更多依赖于自动化和现有的威胁定义。

- 时间差异:威胁狩猎可能需要更长的时间来识别威胁,因为它依赖于深入分析和主动搜索;威胁检测则能够较快地响应已知威胁。

预览: